Nuestro Red Team compuesto por Hackers Éticos certificados y especialistas de seguridad, identifican y apoyan a corregir vulnerabilidades críticas en tu infraestructura y aplicaciones antes de que los ciberatacantes lo hagan.

Ciberataques reales para probar sus defensas: Auditamos sus sistemas y los defendemos.

Evaluamos las diferentes medidas de seguridad implementadas en su compañía.

El test de intrusión o pentesting consiste en una prueba de seguridad ofensiva que simula un ciberataque real en un entorno controlado. El objetivo es identificar las debilidades que podrían ser aprovechadas por un atacante y así completar amenazas como el robo de información, accesos indebidos, provocar fallas en el servicio, instalación de malware, etc.

Tipos de Pentesting

Caja Negra:

En los ejercicios de pentesting de caja negra, se desconoce la infraestructura del cliente y el equipo de pentesting no tiene información previa sobre activos o usuarios.

Caja Gris:

En una prueba de penetración de caja gris, el equipo a cargo de la ejecución tiene información parcial sobre el objetivo, cuentas de usuarios legítimos, información sobre las tecnologías a probar, inventario de IP, dominios u otra información.

Caja Blanca:

En esta modalidad se dispone de información detallada sobre las tecnologías, código fuente, cuentas de usuario, mapas de red, arquitectura, etc., previo al inicio del trabajo.

Metodología

Un ciberataque puede incluir un intento de phishing o una violación de un sistema de seguridad de red. Hay diferentes tipos de pruebas de penetración disponibles para una organización en función de los controles de seguridad necesarios. La prueba se puede ejecutar manualmente o con herramientas automatizadas a través de la lente de un curso de acción específico o una metodología de prueba de penetración.

El hacking ético es un campo más amplio de la ciberseguridad que incluye cualquier uso de las habilidades de hacking para mejorar la seguridad de la red.

Reconocimiento

Fase inicial en la que se obtiene la mayor información posible haciendo uso de diversas técnicas.

Identificación

La identificación se enfoca en analizar la información recolectada y buscar vulnerabilidades.

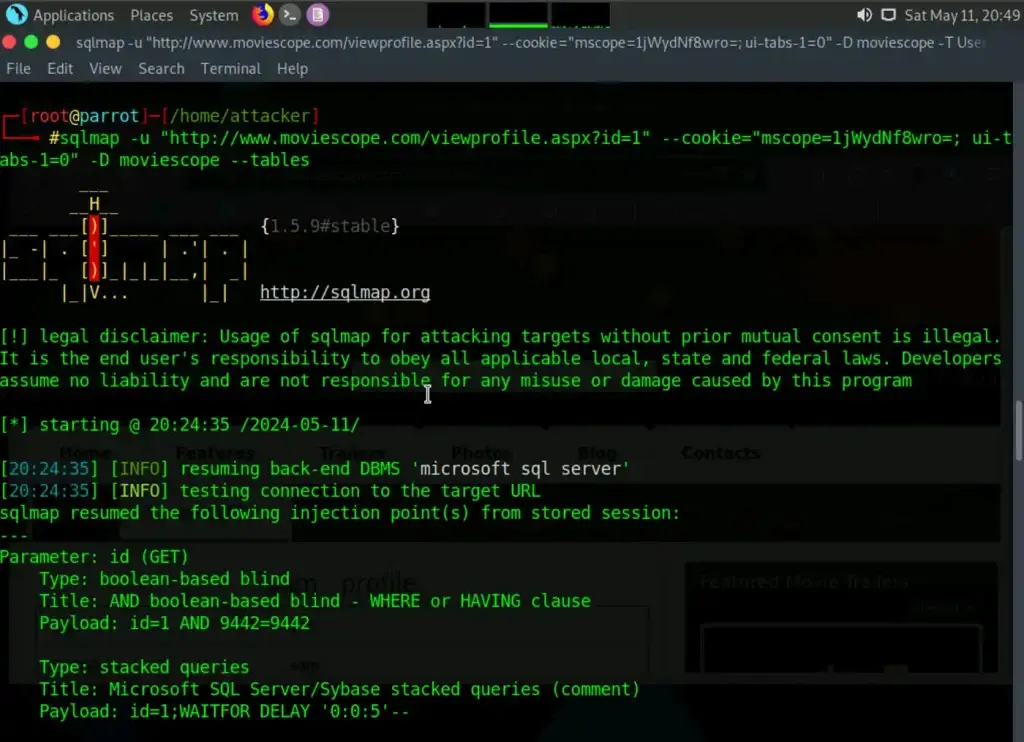

Explotación

En caso de que sea posible y con el acuerdo del cliente, se procede a explotar las vulnerabilidades descubiertas en la fase de identificación.

Informes

En caso de que sea posible y con el acuerdo del cliente, se procede a explotar las vulnerabilidades descubiertas en la fase de identificación.

Importes dependiendo del número de URLs, endpoints o dominiosPentesting automatizado.

Pentesting automatizado + validación humana

Pentesting CISO

Ponte en contacto con nosotrosSiempre estamos preparados para ayudarte y responder tus preguntas.

Teléfono:

955 321 029

Oficinas:

Calle Ambrosio de la Cuesta, 48 Local

C.P.41014 – Sevilla

España